Quelle est la vulnérabilité du G.P.S.?

Dans les heures fraîches et sombres après minuit le 20 juin 2012, Todd Humphreys a fait les derniers préparatifs pour son attaque contre le Global Positioning System. Il se tenait seul au milieu de White Sands Missile Range, dans le sud du Nouveau-Mexique, à soixante miles au nord de Juárez. Tout autour de lui se trouvaient les dunes de gypse rougeoyantes du désert de Chihuahuan. Au loin, les montagnes enneigées de San Andres se dessinaient.

Sur une colline à environ un kilomètre de là, son équipe était rassemblée autour d'une boîte métallique plate de la taille d'une valise de cabine. La machinerie électronique à l'intérieur de la boîte s'appelait un spoofer - une arme sous un autre nom. Bientôt, un Hornet Mini, un hélicoptère piloté par drone populaire auprès des forces de l'ordre et des agences de sauvetage, devait apparaître à quarante pieds au-dessus d'eux. Ensuite, le spoofer serait mis à l'épreuve.

Humphreys, professeur d'ingénierie à l'Université du Texas à Austin, travaillait sur cette technologie de spoofing depuis des années, mais il était nerveux. Ce matin-là, un groupe d’une quinzaine de fonctionnaires de l’Administration fédérale de l’aviation, du Département de la sécurité intérieure et du 746e escadron d’essai de l’armée de l’air a été témoin du test. Ils étaient les hôtes de Humphreys, mais ils voulaient vraiment qu’il échoue. Son succès signifierait un bilan majeur pour l'ensemble du G.P.S. - et, partant, pour l’efficacité de certains des principaux systèmes militaires et de défense du pays. Les drones, qui s'appuient sur G.P.S. pour naviguer, sont une partie de plus en plus indispensable de notre appareil de sécurité. La demande pour eux augmente également ailleurs. Il y a maintenant plus d'un million de drones de loisirs dans le ciel qu'il y a à peine quatre ans. Les ventes de drones de haute précision de qualité commerciale - pour tout, de l'inspection des pipelines à la cartographie 3D - ont augmenté de plus de cinq cents pour cent au cours de la même période.

Lorsque D.H.S. avait contacté Humphreys pour la première fois quelques mois plus tôt, le département s'inquiétait d'un type de G.P.S. vulnérabilité en particulier - une perturbation du système appelée brouillage. En transmettant des interférences, les brouilleurs peuvent submerger un G.P.S. signal et rendent le récepteur d’un drone inutilisable. Il n'y a pas de grand mystère sur le fonctionnement du brouillage, mais D.H.S. a approché Humphreys parce qu'il voulait tester la technologie en action: serait-il intéressé à aider avec une démonstration?

Humphreys a tout de suite accepté l'invitation, puis a dit aux fonctionnaires qu'il voulait se concentrer sur une menace différente et plus sophistiquée. En 2011, l'Iran avait fait la une des journaux en capturant avec succès un C.I.A. drone à une centaine de kilomètres de la frontière avec l'Afghanistan. Personne n'avait été sûr de la façon dont la crise s'était produite: le brouillage pouvait désorienter un drone mais pas le prendre en charge. Humphreys a suggéré que l'Iran avait réussi en usurpant le signal - non seulement en l'interférant, mais en le remplaçant en fait par un fantôme G.P.S. signal. Trompés en faisant confiance au faux système, les avions pourraient alors être réquisitionnés et capturés. «Essayons quelque chose de plus ambitieux», a déclaré Humphreys à D.H.S. Il verrait s'il pouvait abattre un drone.

Humphreys, aujourd'hui âgé de quarante-cinq ans, est fasciné par le monde scientifique, ce qui peut le faire paraître plus jeune qu'il ne l'est. Il est sérieux et télégénique; vous pouvez l’imaginer animant une émission pour enfants de PBS qui lance un million de majors. Originaire de l'Utah, Humphreys avait prévu d'être mandataire en brevets. Mais, en tant que stagiaire au Jet Propulsion Laboratory de la NASA, il a écouté un avocat de la NASA discuter d'un brevet à venir et s'est rendu compte qu'il voulait être celui qui inventait les choses, et non d'approuver les inventions. «J'ai pensé, pourquoi voudrais-je être de son côté de la table? Il prend juste des notes », m'a dit Humphreys. Humphreys s'est intéressé à G.P.S. alors qu'il était étudiant diplômé en génie à Cornell. Il étudiait la radio définie par logiciel - le traitement des ondes radio par un logiciel informatique, plutôt que du matériel traditionnel - et a commencé à se demander si ses recherches pourraient être utilisées pour construire un tout nouveau type de G.P.S. destinataire.

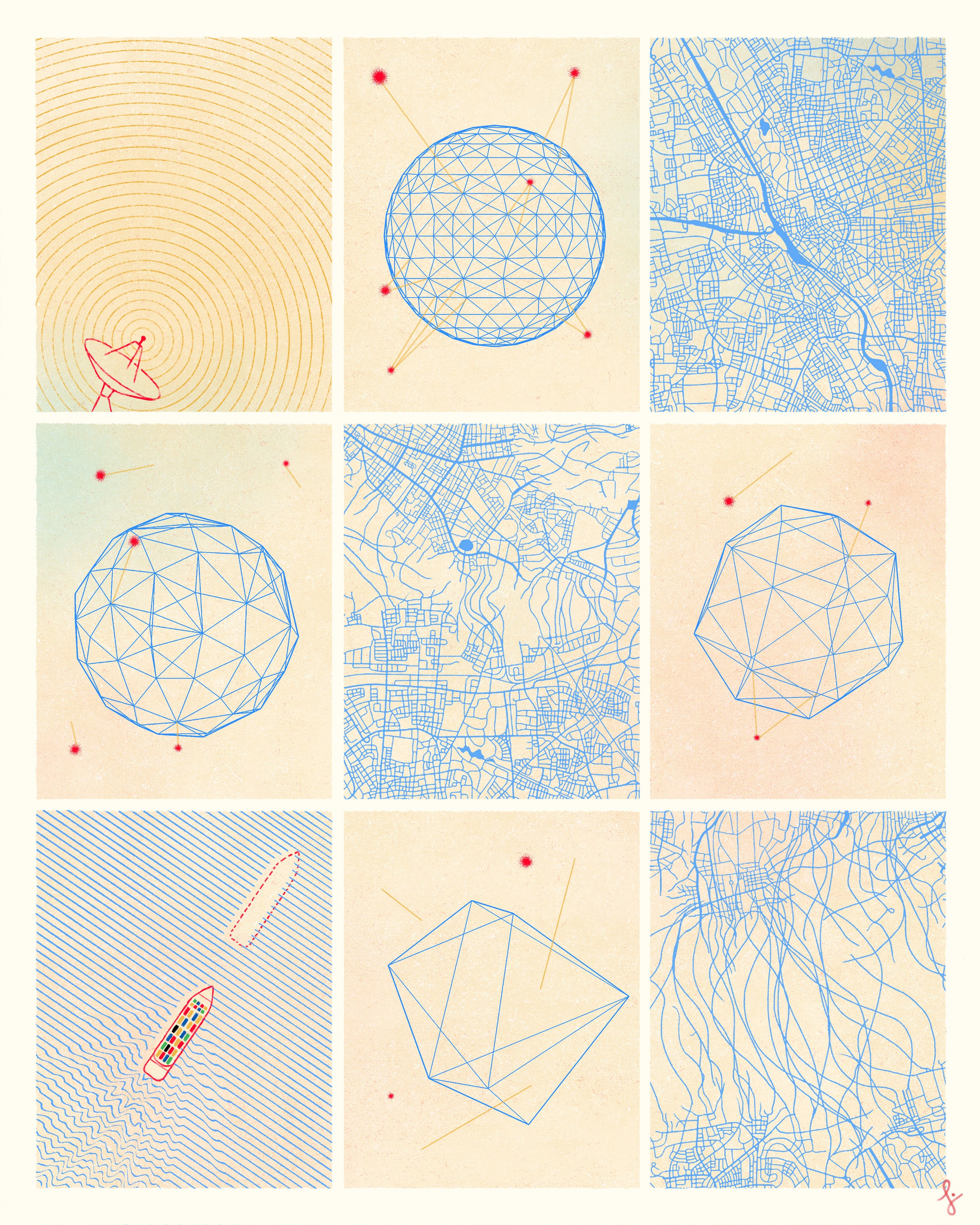

GPS. appartient au ministère de la Défense, exploité par l'armée de l'air à partir d'une pièce fortement sécurisée dans une base du Colorado, et disponible gratuitement pour quiconque dans le monde. Il y a vingt-quatre G.P.S. satellites, en orbite à vingt mille kilomètres, chacun émettant un signal radio contenant un code temporel et une description de la position exacte du satellite. En mesurant le temps de transmission du signal, un G.P.S. récepteur détermine sa distance par rapport au satellite. Si le récepteur le fait simultanément avec les signaux d'au moins quatre satellites dans sa ligne de visée, il peut extrapoler sa position en trois dimensions. Pendant les soixante-sept millisecondes environ que le signal met pour nous atteindre, il devient extrêmement faible. La tâche de recevoir le signal et d'extraire sa composante informationnelle est souvent comparée à une tentative de lecture à l'aide d'une ampoule électrique dans une ville différente.

La technologie de base de ce système est restée la même depuis le premier G.P.S. Le satellite a été lancé en 1977, mais ses utilisations se sont multipliées à une vitesse étonnante. Bien que l'armée de l'air supervise les satellites qui transmettent des signaux, une fois que ces signaux sont diffusés dans le monde, ils appartiennent à tout le monde. Parce que G.P.S. est un système «passif» - c'est-à-dire qu'il nécessite simplement qu'un utilisateur reçoive un signal, pas d'en transmettre un - il peut gérer une croissance infinie. Le nombre de G.P.S. les récepteurs pourraient doubler demain sans affecter du tout l'infrastructure sous-jacente. De l'amélioration des cartes à la mesure du mouvement infime des plaques tectoniques, les gens ont conçu des utilisations plus ingénieuses du G.P.S. signal que les architectes d’origine du système n’auraient jamais pu imaginer. Humphreys est l'un de ces innovateurs.

La journée de test à White Sands était la première fois que l'équipe de Humphreys utilisait le spoofer en dehors du laboratoire: parce que la transmission d'un faux G.P.S. signal est illégal, ils n'avaient même jamais fait une répétition générale complète. Pour Humphreys, qui gagnait de l’argent à l’université en tant que magicien lors de fêtes d’enfants, c’était comme créer un tour difficile sans aucune pratique. Vers deux heures du matin, le Hornet est apparu, planant à quarante pieds au-dessus de la portée du missile. Humphreys a prononcé un mot de code dans sa radio portable: «Lightning». Sur la colline, ses élèves ont allumé le spoofer. Augmentant progressivement sa puissance, ils dirigèrent le faux signal vers le Hornet, qui semblait hésiter dans les airs, comme s'il rencontrait un obstacle invisible. Le spoofer murmurait essentiellement des mensonges dans l'oreille du drone, lui fournissant des informations inexactes sur son emplacement. Convaincu qu'il avait dérivé vers le haut, le drone a tenté de corriger, entamant une plongée raide vers le sol du désert. Juste au moment où il était sur le point de s'écraser au sol, un opérateur manuel a saisi les commandes, tirant le Hornet de son piqué. L’équipe de Humphreys a laissé échapper un cri de fête à la radio.

«Nous étions les seuls à applaudir», m'a-t-il dit récemment. Ses hôtes avaient l'air sinistre. Lorsque Humphreys n’a pas perdu de temps à faire connaître l’exploit du spoofer, ils étaient encore plus mécontents. «On m'a dit que je ne serai jamais invité à revenir», a-t-il déclaré. «Ils ont probablement pensé que je ferais une présentation endormie dans un journal universitaire. Mais je cherchais à communiquer au monde ce que je pensais être une situation alarmante.

Depuis le G.P.S. programme a commencé, en 1973, ses signaux satellites ont été une source de controverse. C'était l'idée d'un colonel de l'armée de l'air nommé Bradford Parkinson, qui, désillusionné par les campagnes aériennes aveugles de la guerre du Vietnam, a imaginé G.P.S. comme moyen d'améliorer la précision des bombardements de précision. L'équipe de recherche de Parkinson a conçu deux versions du G.P.S. signal, un à usage civil et un autre, avec des protocoles de sécurité plus stricts et des lectures plus précises, pour les militaires. Mais quand le premier G.P.S. les satellites ont été lancés, il est rapidement devenu clair que le signal civil était plus précis que ses architectes l'avaient prévu. Et des scientifiques avisés ont découvert que bien que le contenu informationnel du signal militaire soit fortement crypté, capter le signal radio lui-même n’était pas difficile. C’était comme recueillir des informations sur une lettre scellée en regardant le cachet de l’enveloppe.

Dans les années 90, le Pentagone a intentionnellement corrompu le signal civil - une pratique connue sous le nom de «disponibilité sélective» - dans l'espoir de contrecarrer les terroristes ou autres mauvais acteurs qui pourraient autrement utiliser le signal pour lancer des attaques de précision sur les actifs américains. Mais là aussi, les utilisateurs ont trouvé des solutions de contournement, et un ordre du président Bill Clinton, qui est entré en vigueur en 2000, a interrompu le programme du Pentagone. GPS. pourrait maintenant être utilisé à son plein potentiel.

Bientôt, le civil G.P.S. l'industrie était florissante. Au milieu de la décennie, Garmin, un grand consommateur-G.P.S. société, a réalisé un chiffre d’affaires de plus de 1,6 milliard de dollars. Les véhicules automobiles proliféraient à un rythme annuel de plus de cent quarante pour cent. Le G.P.S. embarqué boom a cédé la place, bien sûr, au boom des smartphones: G.P.S. était maintenant quelque chose que vous portiez toujours avec vous. Mais la croissance explosive du G.P.S. civil le marché a également incité les tentatives de corrompre le signal. De nos jours, le G.P.S. les brouilleurs vont pour quelques centaines de dollars chacun sur Internet et offrent une sortie facile à quiconque s'inquiète, par exemple, d'un employeur surveillant. Il y a quelques années, tant de chauffeurs de camion sur l'autoroute à péage du New Jersey utilisaient des brouilleurs pour contrecarrer les programmes de suivi de leurs patrons qui ont finalement perturbé le système d'atterrissage basé sur le G.P.S. à l'aéroport international de Newark Liberty.

GPS. est désormais d'une importance cruciale pour des raisons qui ne sont pas liées à la géolocalisation. Parce que le G.P.S. les horloges sont synchronisées à quelques nanosecondes, les signaux du réseau sont utilisés pour unifier des systèmes dépendant du temps répartis sur de vastes zones. GPS. le temps aide à faire rebondir les appels entre les tours cellulaires, à réguler les flux d'énergie dans les réseaux électriques et à horodater les transactions financières sur les principales bourses. Si un spoofer fournissait des informations erronées qui confondaient les horloges même dans quelques nœuds de ces systèmes, les dommages pourraient être généralisés: à mesure que les erreurs de temps se multiplient, les systèmes de communication pourraient tomber en panne, des flux d'énergie mal répartis pourraient entraîner des pannes et des programmes de trading automatisés. pourraient se retirer des marchés, provoquant des accidents. Et ce ne sont là que quelques scénarios. Nous n'avons toujours pas compris exactement comment sauvegarder une technologie si cruciale mais si poreuse.

En 2001, le ministère des Transports a publié un rapport avertissant que G.P.S. pourrait devenir une «cible tentante» pour les ennemis des États-Unis. L'étude conjointe a été la première reconnaissance officielle que l'usurpation d'identité était une menace réelle et importante. Humphreys a entendu parler du rapport à Cornell. Le pire scénario d'usurpation qu'il décrivait semblait être quelque chose qu'il pouvait faire lui-même - en fait, quelque chose qu'il pouvait faire mieux lui-même.

Humphreys soupçonnait que ces premières tentatives grossières d'usurpation d'identité seraient faciles à détecter et à déjouer. La vraie menace, pensait-il, proviendrait des spoofers définis par logiciel, qui seraient plus puissants et plus subtils. Les récepteurs traditionnels s'appuient sur G.P.S. puces, ce qui les rend rapides mais relativement inflexibles: vous ne pouvez changer que le matériel physique. En s'appuyant plutôt sur du code, les récepteurs définis par logiciel peuvent être adaptables à l'infini. Humphreys s'est mis à essayer d'en construire un. Le modèle fini a mis des années à se perfectionner - «une vraie bête», appelait Humphreys - en partie parce qu'il ne pouvait pas effectuer de vrais tests dessus sans enfreindre la loi. Il a commencé à travailler sur le spoofer à Cornell et l'a terminé avec l'aide de ses étudiants au laboratoire de radionavigation de l'Université du Texas. C'est ce même appareil, contenu dans la boîte métallique en forme de bagage, qui a détruit le Hornet à White Sands.

Dans les mois qui ont suivi cette première démo, Humphreys a continué à tester le spoofer, générant une liste toujours plus longue de ses capacités: il pourrait remplacer les systèmes de chronométrage utilisés par les réseaux de téléphonie mobile, les réseaux électriques et les programmes de trading. La bonne nouvelle initiale était que Humphreys possédait probablement l'un des seuls spoofers définis par logiciel au monde. Depuis quelques années, le F.B.I. visitait régulièrement son bureau pour s'assurer qu'il gardait sa création en sécurité. Humphreys était heureux de se conformer - il ne voulait pas que la technologie se propage plus que le F.B.I. fait - mais, d'ici 2016, le code pour le G.P.S. des spoofers apparaissaient en ligne, lors de conférences sur la sécurité et lors de conventions de hackers.

Puis, comme pour souligner le problème, en février 2016, un dysfonctionnement logiciel au G.P.S. Master Control Station, dans le Colorado, a causé une erreur d'horloge de treize microsecondes dans certains satellites. Le problème a pris des heures à être résolu, au cours desquelles les satellites infectés ont propagé le pathogène temporel à travers le monde. Les pires catastrophes ont été évitées («World esquive la balle G.P.S.», a proclamé le journal spécialisé GPS World), mais les réseaux informatiques se sont effondrés et les émissions numériques (dont la BBC) ont été perturbées. Les ingénieurs système ne pouvaient s’empêcher d’imaginer - et de craindre - que le cauchemar qu’ils avaient à peine évité pourrait bientôt devenir réalité.

La dernière expérience menée par Humphreys avec son spoofer était une sorte d'alouette: le propriétaire d'un super-yacht de soixante-cinq mètres l'a invité à tenter de réquisitionner son voyage à travers la Méditerranée, de Monaco à la Grèce. Debout sur le pont supérieur, l’équipe de Humphreys a pointé le spoofer sur les antennes du navire, entraînant le navire à des centaines de mètres de distance. L'expérience était inoffensive mais s'est avérée être un signe avant-coureur de certaines des utilisations les plus mystérieuses de l'usurpation d'identité.

Quatre ans plus tard, en juin 2017, un pétrolier français, l'Atria, a traversé la Méditerranée, à travers le détroit du Bosphore et dans la mer Noire. Alors que le navire s'approchait de la ville russe de Novorossiysk, le capitaine, Gurvan Le Meur, a remarqué que le système de navigation du navire semblait avoir perdu son G.P.S. signal. Le signal revint bientôt, mais la position qu'il donnait était loin. L'Atria était apparemment à une quarantaine de kilomètres à l'intérieur des terres, naufragé à l'aéroport de Gelendzhik, une station balnéaire russe.

Le Meur a communiqué par radio aux navires à proximité, dont les capitaines ont signalé des dysfonctionnements similaires dans leurs systèmes de navigation: au total, vingt autres navires avaient été «transportés» vers le même aéroport intérieur. Pendant ce temps, quelque chose de similaire s'était produit à Moscou - cette fois pour les clients d'Uber, pas pour les capitaines de navire. Les passagers effectuant de courts trajets ont découvert que leurs comptes étaient facturés pour les trajets jusqu'à l'un des aéroports de la ville, ou même vers des lieux situés à des milliers de kilomètres.

L'activité a suscité l'intérêt du Center for Advanced Defence Studies (C4ADS), un groupe de réflexion basé à Washington qui se concentre sur les questions de sécurité. En utilisant les données des navires, qui sont exigées par les traités maritimes pour diffuser en permanence leur emplacement, les chercheurs ont découvert que le problème de l'usurpation d'identité était beaucoup plus vaste que quiconque ne l'avait imaginé. Selon un rapport publié en mars 2019, il y a eu dix mille incidents d'usurpation en mer entre février 2016 et novembre 2018, affectant environ mille trois cents navires. Des données similaires sont plus difficiles à trouver pour les véhicules terrestres, mais C4ADS a utilisé des cartes thermiques provenant d'applications pour smartphone de suivi de la condition physique pour confirmer que les conducteurs près du Kremlin et à Saint-Pétersbourg ont rencontré une usurpation similaire.

Une fois qu'ils ont consigné où et quand les incidents d'usurpation d'identité se sont produits, les chercheurs ont croisé ces informations avec le calendrier de voyage du président russe, Vladimir Poutine. Un après-midi d'automne en 2017, six minutes avant que Poutine ne prononce un discours dans la ville côtière de Bolshoy Kamen, le G.P.S. les coordonnées ont montré qu'il sautait à l'aéroport de Vladivostok. En 2018, lorsque Poutine a assisté à l'ouverture officielle d'un pont traversant le détroit de Kertch, au moins vingt-quatre navires de la région ont signalé leur emplacement comme l'aéroport d'Anapa, à soixante-cinq kilomètres de là. Ce qui se passait? Il semblait de plus en plus probable que le service de sécurité du président voyageait avec un spoofer défini par logiciel portable, dans l’espoir de protéger Poutine contre les attaques de drones.

L'étrange spécificité de l'usurpation d'identité - le déplacement des navires et des véhicules vers les aéroports - a une explication prudente. La plupart des drones contiennent un micrologiciel de géorepérage, qui les empêche d'entrer dans des zones désignées, y compris les principaux aéroports du monde. Si un drone détecte qu'il se trouve à proximité d'un aéroport, soit parce que c'est effectivement le cas, soit parce que le G.P.S. les coordonnées le font croire que c'est le cas, il retournera soit à son point de départ, soit simplement vers le bas.

Pour l'un des politiciens les plus éminents du monde, l'usurpation d'identité peut ne pas sembler une précaution déraisonnable. En août 2018, un discours du président vénézuélien, Nicolás Maduro, a été interrompu lorsqu'une paire de drones a explosé au-dessus de l'une des plus grandes artères de Caracas. Quelques jours plus tard, des agents des services secrets français ont détruit un mystérieux drone qui volait trop près de la résidence d'été du président français, Emmanuel Macron. Mais pour ceux qui ont été la proie d'incidents d'usurpation d'identité - les capitaines déconcertés en mer, les passagers surchargés à Moscou - il peut être difficile d'accepter qu'ils ne sont que des collatéraux dans les tentatives de protéger un chef d'État. Et la même technologie qui peut sembler être un système de sécurité stratégique dans certaines circonstances contient un potentiel inquiétant de subterfuge.

Humphreys a servi de contributeur et de conseiller pour l'étude C4ADS, et il avait le sentiment que l'usurpation de la mer Noire était encore plus étendue que le rapport ne le révélait. Pour tester son intuition, il a recherché des données de la Station spatiale internationale, qui recueille G.P.S. signaux dans la haute atmosphère; en orbite autour de la Terre, cela donnerait à Humphreys une ligne de vue directe vers la mer Noire. Il a obtenu des données de trois orbites différentes en 2018, qu'il s'est assis pour étudier cet hiver-là, alors qu'il était en congé sabbatique dans la ville natale de sa femme, aux îles Canaries.

Contrairement à la surface bruyante de la planète, qui est dense en signaux radio, la haute atmosphère est une zone calme, où les fréquences intrusives se détachent; Humphreys pourrait détecter instantanément les interférences dans les données de la mer Noire. D'où venaient les signaux fantômes? Humphreys savait que, lorsque la station spatiale passait au-dessus, le signal usurpé créait une sorte d'effet Doppler. C'était un indice simple, familier à la plupart des citadins: imaginez conduire une voiture vers une scène de crime que vous pouvez entendre - sirènes, mégaphones - mais pas voir. Vous saurez quand vous vous approchez, en raison de l'augmentation soudaine de la hauteur de ces bruits ambiants. De la même manière, Humphreys pourrait utiliser les changements dans le signal du spoofer pour commencer à deviner d'où il venait. Lorsqu'il a calculé les chiffres, il a proposé deux emplacements possibles: une forêt en Roumanie et quelque part en Syrie. Il a recalculé en utilisant les données d'un autre enregistrement de la station spatiale et cette fois a conclu que le signal provenait de la campagne allemande ou, encore une fois, de la Syrie. Lorsque Humphreys a vérifié les emplacements exacts, les deux ensembles de coordonnées syriennes étaient identiques: la base aérienne de Khmeimim, un site sur la côte associé à l'activité militaire russe dans le pays. D'autres calculs ont réduit la source du brouillage à un émetteur dans le quadrant nord-ouest de la base.

Les signaux fantômes repérés par Humphreys ne ressemblaient à rien de ce qu'il avait jamais vu auparavant, combinant des éléments de brouillage et de spoofing. Tout comme le brouillage, ces signaux n’ont pas transmis les coordonnées réelles. Mais ils étaient plus que du bruit - comme l'usurpation d'identité, ils ont convaincu les récepteurs de reconnaître les faux G.P.S. signaux. Humphreys appelle cela le «brouillage intelligent» et le considère comme un nouveau front dans la guerre des signaux G.P.S. Si un signal authentique est une ampoule à des milliers de kilomètres, le faux syrien est un projecteur de haute puissance remplissant votre champ de vision, vous aveuglant à tout.

Un avion de ligne commercial volant à trente mille pieds au-dessus d'un brouilleur intelligent rencontrerait un signal dix milliards de fois plus puissant qu'un authentique G.P.S. signal. Même pour un avion venant juste au-dessus de l'horizon, avec la ligne de visée la plus éloignée de l'émetteur, le signal du brouilleur intelligent serait cinq cents fois plus puissant que le vrai.

Ce que Humphreys a découvert en provenance de Khmeimim est le G.P.S. dispositif de perturbation à ce jour. «C’est l’exemple le plus puissant de brouillage que j’ai jamais vu», a déclaré Humphreys. «J'appelle ça mon moment Jack Ryan.» En janvier 2018, la base aérienne a été attaquée par un essaim de treize drones transportant des explosifs. D'une manière ou d'une autre, l'attaque a été contrecarrée; Humphreys postule qu'un brouilleur intelligent a repoussé l'attaque à l'aide de munitions anti-aériennes.

GPS. L’ingérence sera probablement un moyen pour les ennemis de l’Amérique de se battre dans des conflits qu’ils ne pourraient pas gagner de manière conventionnelle. Les utilisations civiles du G.P.S. ont longtemps dépassé en nombre les applications militaires, mais G.P.S. fait toujours partie de presque tous les systèmes d'armes américains. "C’est nous qui avons notre premier aperçu de ce que signifie affronter un adversaire sérieux dans la guerre électronique", a déclaré Humphreys. "Je ne pense pas que la Russie ait encore montré toutes ses cartes."

En juillet de l'année dernière, le capitaine d'un porte-conteneurs immatriculé aux États-Unis a remarqué quelque chose d'étrange avec son système de navigation alors qu'il entrait dans le port de Shanghai. Le G.P.S. placé le navire à plusieurs kilomètres à l'intérieur des terres. Lorsque Humphreys et C4ADS ont entendu parler de l'incident, ils ont douté qu'il s'agissait d'un événement isolé. "Nous avons examiné plus de données et, pour dire vrai, nous avons vu la même chose apparaître dans les zones autour du littoral chinois", a déclaré Humphreys. Trois cents autres navires avaient fait l'objet d'usurpation d'identité à Shanghai le même jour, et des milliers d'autres la même année. Ce qui était inhabituel à propos de l'usurpation de Shanghai, c'est que les navires, plutôt que d'être «transportés» vers le même faux endroit, signalaient tous des coordonnées différentes. Une analyse plus approfondie de Bjorn Bergman, du groupe de surveillance SkyTruth, a montré une tendance similaire dans vingt autres endroits en Chine.

Humphreys admet qu'il n'est pas sûr de ce qui explique cette nouvelle approche de l'usurpation d'identité - ou qui est derrière. Certains ont émis l'hypothèse que les contrebandiers de pétrole et les voleurs de sable peuvent utiliser la technologie pour se faufiler dans les ports de manière plus ou moins invisible. Bergman a suggéré que le gouvernement chinois est impliqué dans l'usurpation d'identité; Humphreys dit que le modèle est suffisamment répandu pour qu'il soit certainement conscient de l'activité. Celui qui est responsable n’a pas été particulièrement prudent et peut ne pas se soucier d’être découvert. "Il semble vraiment qu'ils ont envoyé l'équipe junior-universitaire pour celui-ci", a déclaré Humphreys.

Mais y a-t-il une incitation à travailler plus dur? Le genre de spoofer défini par logiciel Humphreys révélé à White Sands est maintenant beaucoup plus facile à obtenir; vous n'avez pas besoin d'être un cerveau pour réussir une attaque d'usurpation d'identité. Et la facilité avec laquelle les amateurs peuvent provoquer des perturbations majeures devrait nous faire craindre de ce dont les experts sont capables. Humphreys prédit que les prochaines attaques d'usurpation d'identité importantes cibleront les horloges compatibles G.P.S. - et pourraient provenir d'acteurs étatiques ou non étatiques.

«Nous constatons un consensus général selon lequel G.P.S. c'est merveilleux, mais nous devons nous débarrasser de nos habitudes », m'a dit Humphreys. La précision caractéristique du système semble céder la place à un chaos flou et déconcertant. Mais à quoi pourrait ressembler une alternative viable? Dans l'ensemble, G.P.S. reste un système remarquablement robuste. Sa vulnérabilité majeure est la faiblesse du signal lui-même. Une solution serait de reconstruire le système avec un signal plus fort en utilisant des satellites beaucoup plus proches de nous. Mais ce changement exigerait beaucoup plus de satellites pour assurer une couverture mondiale: sept cents, par rapport à la référence actuelle de vingt-quatre. «Contrôle gouvernemental de G.P.S. a été un réel avantage pour toute l'humanité, le fait qu'il pleuve librement d'en haut, sans contrat ni frais d'abonnement, mais je ne pense pas que le G.P.S. programme a les fonds nécessaires pour s'étendre à l'orbite terrestre basse », a déclaré Humphreys.

Nous assistons peut-être à la première étape de la mort de G.P.S. comme nous le savons. Depuis plusieurs années, G.P.S. était le seul système mondial de navigation par satellite complet au monde. Son seul véritable concurrent était le glonass russe, qui se classait loin derrière. Aujourd'hui, la Chine a mis en œuvre le système satellitaire Beidou et l'Union européenne en développe un autre, appelé Galileo. Mais ces systèmes fonctionnent sur des principes similaires à ceux de G.P.S. et ont les mêmes vulnérabilités.

La réponse pourrait éventuellement être une sorte de partenariat public-privé. Humphreys prédit que les entreprises qui entretiennent des centaines de réseaux en orbite terrestre basse - tels que SpaceX d'Elon Musk et Project Kuiper d'Amazon - deviendront à terme un élément clé du G.P.S. l'écosystème, prenant le relais en cas de dysfonctionnements ou d'attaques. Le nouveau système sera comme G.P.S. tel que nous le connaissons - à une exception près. "Ce sera un service payant, pas de question", a déclaré Humphreys. "Mais c'est peut-être une police d'assurance décente."